Nấc Cụt Là Gì, Bị Nấc Cụt Liên Tục, Làm Sao Cho Hết? Lợi Ích Của Nac

Network Access Control là gì?

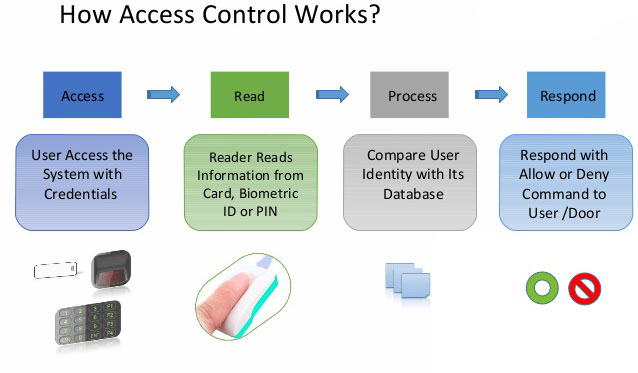

Network Access Control (NAC) hay Kiểm soát truy cập mạng là các giải pháp hỗ trợ khả năng hiển thị mạng và quản lý truy cập thông qua việc thực thi policy trên các thiết bị và người dùng của mạng công ty.

Đang xem: Bị nấc cụt liên tục, làm sao cho hết?

NAC là một phần quan trọng của mô hình Truy cập mạng Zero Trust về bảo mật, trong đó các thiết bị cần phải được định danh và tuân thủ các policy trước khi truy cập vào tài nguyên của hệ thống. Khi một máy tính kết nối với mạng máy tính, nó không được phép truy cập vào bất kỳ thứ gì trừ khi nó tuân thủ chính sách do doanh nghiệp xác định, bao gồm cấp độ bảo vệ chống vi-rút, cập nhật hệ thống và cấu hình. Sau khi chính sách được đáp ứng, máy tính có thể truy cập tài nguyên mạng và Internet, trong các chính sách được xác định bởi hệ thống NAC.

Tại sao các doanh nghiệp nên có 1 giải pháp NAC trong mạng?

Với việc các doanh nghiệp hiện phải tính đến sự phát triển theo cấp số nhân của các thiết bị di động, thiết bị IoT truy cập vào mạng của họ và các rủi ro bảo mật mà chúng mang lại, điều quan trọng là phải có các công cụ cung cấp khả năng hiển thị, kiểm soát truy cập và tuân thủ cần thiết để tăng cường cơ sở hạ tầng an ninh mạng của bạn.

Xem thêm: Ngân Hàng Số Vietcombank Digibank Là Gì, Chức Năng, Biểu Phí Và Cách Sử Dụng Ra Sao

Hệ thống Network Access Control (NAC) có thể từ chối quyền truy cập mạng đối với các thiết bị không tuân thủ, đặt chúng vào khu vực cách ly hoặc chỉ cấp cho chúng quyền truy cập hạn chế vào tài nguyên máy tính, do đó giữ cho các thiết bị không an toàn lây nhiễm vào mạng.

Xem thêm: Có Kết Quả Nhiễm Hiv Buộc Phải Thông Báo Cho Ai? ? Hiểu Đúng Về Kết Quả Xét Nghiệm Hiv

Cách NAC bảo vệ hệ thống mạng của bạn

Giảm thiểu các cuộc tấn công zero-day.Áp dụng tiêu chuẩn Authorization, Authentication and Accounting để quản lý các thiết bị truy cập vào hệ thống.Mã hóa lưu lượng truy cập vào mạng không dây và có dây bằng các giao thức cho 802.1X như EAP-TLS, EAP-PEAP hoặc EAP-MSCHAP.Kiểm soát dựa trên vai trò của người dùng, thiết bị, ứng dụng.Tự động hóa với các công cụ khác để xác định vai trò mạng dựa trên các thông tin khác như các lỗ hổng đã biết, tình trạng bẻ khóa, v.v.Cho phép các nhà khai thác mạng xác định các chính sách, chẳng hạn như loại máy tính hoặc vai trò của người dùng được phép truy cập vào các khu vực của mạng và thực thi chúng trong các thiết bị chuyển mạch, bộ định tuyến.Nhận dạng và lập hồ sơ người dùng và thiết bị của họ trước khi mã độc có thể phát tán ra toàn mạng và gây ra thiệt hại.Đánh giá sự tuân thủ chính sách bảo mật theo loại người dùng, loại thiết bị và hệ điều hành.Tích hợp với các giải pháp mạng và bảo mật khác thông qua API, RESTful.